KI in der IT-Sicherheit 2025: Von Anomalieerkennung durch KI bis Automatisiertes Incident Management

Estimated reading time: 9 minutes

Key Takeaways

- KI verkürzt die mittlere Zeit bis zur Detektion (MTTD) von Stunden auf Minuten.

- Automatisiertes Incident Management reduziert die MTTR um bis zu 60 %.

- Generative KI revolutioniert Penetrationstests durch Unknown-Unknown-Erkennung.

- Angreifer nutzen ebenfalls KI – ein kontinuierlicher Security Arms Race.

- Unternehmen brauchen eine KI-Sicherheits-Roadmap 2025, um resilient zu bleiben.

Table of Contents

- Titel

- Key Takeaways

- 1. Grundlagen der KI in der IT-Sicherheit

- 2. Anomalieerkennung durch KI

- 3. Cyber Threat Detection

- 4. Automatisiertes Incident Management

- 5. Penetrationstests mit KI

- 6. Strategische Implikationen & Zukunftsausblick

- Schlussfolgerung

- FAQ

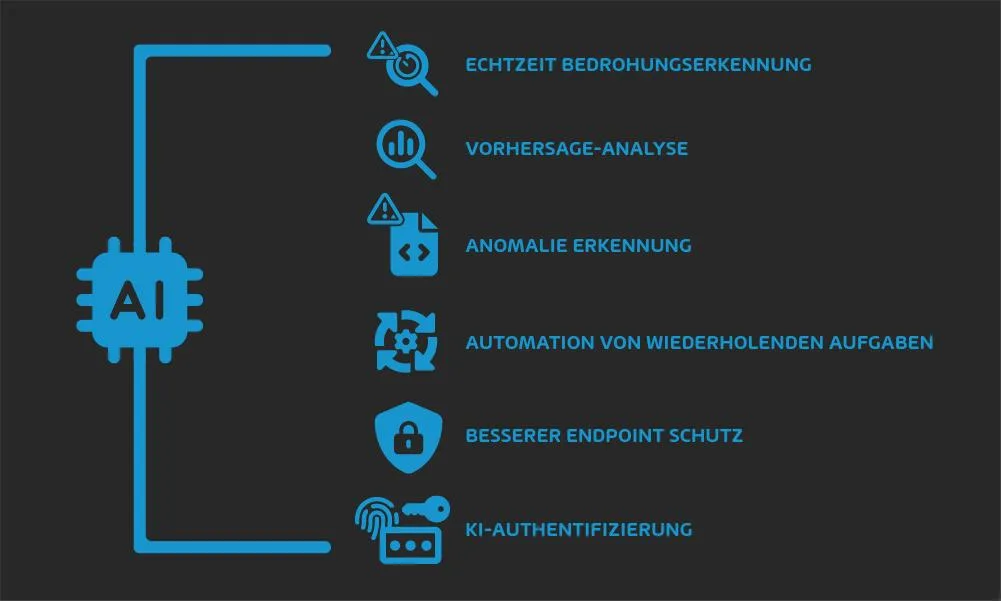

1. Grundlagen der KI in der IT-Sicherheit

Definition KI

Künstliche Intelligenz bezeichnet Systeme, die aus Daten lernen, Muster erkennen und Entscheidungen treffen, ohne für jeden Einzelfall explizit programmiert zu werden.

Vorteile

- Skalierbare Analyse großer Log-Datenmengen (< 1 Sek. Reaktionszeit bei > 10 GB/Tag)

- Bis zu 50 % Reduktion von False Positives laut Gartner-Benchmark

Herausforderungen

- KI als Angriffswaffe: generierte Malware & Phishing

- Deepfakes: > 1 000 Audio-, 2 300 Gesichts- und 10 200 Bild-Manipulations-Tools

- Erklärbarkeit von KI-Modellen und Daten-Governance

2. Anomalieerkennung durch KI

Funktionsprinzip

KI-Systeme modellieren eine Baseline für normales Verhalten und erkennen dann Ausreißer mittels Isolation Forest, Autoencoder oder One-Class SVM.

Datenquellen

- Netzwerk-Traffic (PCAP/NetFlow)

- Endpoint-Telemetrie

- Cloud-API-Protokolle

Use-Cases

- Insider-Bedrohungen: legitime Credentials, aber anomale Zugriffszeitpunkte

- Data Exfiltration: plötzlicher 500 % Upload-Anstieg zu unbekannter Domain

- Ransomware Early-Stage: ungewöhnlich hohe Verschlüsselungs-IOs

Nutzen

Forrester-Studie: MTTD < 5 Minuten statt 6 Stunden – KI schützt 2025 kritische Infrastrukturen besser.

3. Cyber Threat Detection

Technologien

- Überwachtes ML auf historischen Indicators of Compromise (IOCs)

- Deep Learning (CNN, LSTM) erkennt komplexe Malware-Signaturen

- NLP analysiert Threat-Intel-Feeds & Cybercrime-Foren

Strategien

- Echtzeit-Streaming-Pipelines (z. B. Apache Kafka)

- Risiko-basiertes Alerting mit Kontext-Scoring

Vorteile 2025

Korrelation verteilter Events → Erkennung koordinierter Multi-Vektor-Angriffe; kontinuierliches Lernen neuer Muster binnen Stunden.

4. Automatisiertes Incident Management

Ablauf

- KI-Detektion triggert SOAR-Playbook.

- Priorisierung nach CVSS & Business-Impact.

- Automatisches Containment: Firewall-Regel, EDR-Isolation.

Kennzahlen

MTTR um 60 % gesenkt; 24/7-Skalierbarkeit ohne linearen Analysten-Anstieg.

Integrationstipps

- Schnittstellen via STIX/TAXII, REST, syslog

- Pilot-Phase auf nicht-produktiven Assets, danach Roll-Out

Handlungsfeld 2025

Zunehmende KI-gestützte Angriffe auf Operational Technology (OT) / ICS erfordern automatisierte Response.

5. Penetrationstests mit KI

Revolutionierung durch KI

- Generative Adversarial Networks erzeugen neuartige Exploit-Payloads.

- Reinforcement Learning automatisiert Privilege-Escalation & Lateral Movement.

Klassisch vs. KI-gestützt

- > 90 % Ports/Services in gleicher Zeit geprüft vs. 60 % manuell.

- Erkennung von Unknown-Unknowns durch fuzzy Path Exploration.

Vorteile

- Kontinuierliches Testing (Purple-Team-as-a-Service).

- Offensive KI-Simulation realer Angriffsvektoren.

Best Practices

- Ethical Guardrails: Angriffstiefe begrenzen, Daten-Rollbacks.

- Training der Modelle ausschließlich auf isolierten Umgebungen.

6. Strategische Implikationen & Zukunftsausblick

Geschäftlicher Mehrwert

- Höhere Resilienz & Compliance.

- Geringere Kosten im Schadenfall (IBM Cost of a Data Breach Report).

Zukunftstrends

- Quantum Computing gefährdet Public-Key-Krypto → KI hilft bei Migration.

- Zero-Trust-Architekturen mit kontinuierlicher Verifizierung durch KI.

- KI harmonisiert Security-Policies über Multi-Cloud-Umgebungen hinweg.

Handlungsempfehlungen

- Zieldefinition & Reifegradmodell (NIST AI RMF)

- Aufbau eines Data Lake mit ETL & Daten-Labeling

- Interdisziplinäre Teams: Data Scientists + SOC-Analysten.

- Kombination aus defensiver & offensiver KI.

- Kontinuierliche Evaluierung der Modelle durch Red-Teaming.

Schlussfolgerung

KI ist zur zentralen Säule moderner IT-Sicherheit geworden: schneller in der Detektion, präziser in der Erkennung und automatisiert in der Reaktion. Da jedoch auch Angreifer KI einsetzen, entsteht ein permanentes Wettrennen. Unternehmen sollten jetzt eine KI-Sicherheits-Roadmap für 2025 entwickeln und Pilotprojekte starten.

FAQ

Was versteht man unter KI in der IT-Sicherheit?

KI in der IT-Sicherheit sind Systeme, die mithilfe von Algorithmen wie Machine Learning aus Daten lernen und Cyberbedrohungen erkennen sowie Gegenmaßnahmen einleiten können – oft schneller als Menschen.

Wie funktioniert Anomalieerkennung durch KI?

Das System erstellt eine Baseline normalen Verhaltens. Algorithmen wie Isolation Forest oder One-Class SVM identifizieren Abweichungen, die auf Angriffe hindeuten.

Lässt sich Cyber Threat Detection vollständig automatisieren?

Nein. Ein Human in the Loop bleibt nötig, um Modelle zu überwachen und anzupassen.

Welche Tools gibt es für automatisiertes Incident Management?

Führend sind SOAR-Plattformen, die durch KI-basierte Erkennung ausgelöst werden und automatisierte Reaktionen koordinieren.

Sind Penetrationstests mit KI sicher?

Ja, sofern klare Ethical Guardrails definiert sind. Kontrollmechanismen minimieren Risiken trotz offensiver Simulationen.

Bildquellen: Bildquelle